能守好錢袋子的“它” 和你息息相關!

每個行業都在數字化浪潮中沖浪

今天的這一浪,講講銀行業!

銀行是金融體系的核心

承載著海量的敏感數據

?其數據安全

是金融行業穩健運營和

國家穩定繁榮的基石

與全社會上上下下

息息相關

2024年3月22日,國家金融監督管理總局發布了《銀行保險機構數據安全管理辦法》(征求意見稿),旨在規范銀行業保險業數據處理活動,保障數據安全、金融安全,促進數據合理開發利用,保護個人、組織的合法權益,維護國家安全和社會公共利益。

但是,銀行核心業務本身已極其復雜

如客戶服務、產品開發和風險管理等

一般銀行會委托第三方服務商處理某些數據

1

一種是客戶向銀行申請信用貸款,銀行將客戶相關個人信息提供給第三方專業評估機構,以查驗客戶的歷史信用狀況、資產狀況、涉訴情況等,銀行基于查詢結果做出貸款決定。

2

另一種是委托具有專業技術知識和豐富行業經驗的第三方服務商,協助銀行處理數據遷移、數據清洗、數據分析、數據備份和恢復、數據倉庫管理、報告生成等專業化工作。

以下安全風險難以避免!

1、數據服務商未遵循合同協議約定的委托處理目的、期限、處理方式、數據范圍;

2、數據服務商訪問數據認證機制不完善,可能導致數據被任意訪問;

3、數據服務商訪問數據權限管理不當,可能出現越權訪問數據行為,致使數據泄漏;

4、數據服務商操作數據行為管控弱,可能會被攻擊者惡意刪除、批量查詢;

5、數據服務商數據操作行為監測缺失,出現數據泄露事件無法溯源。

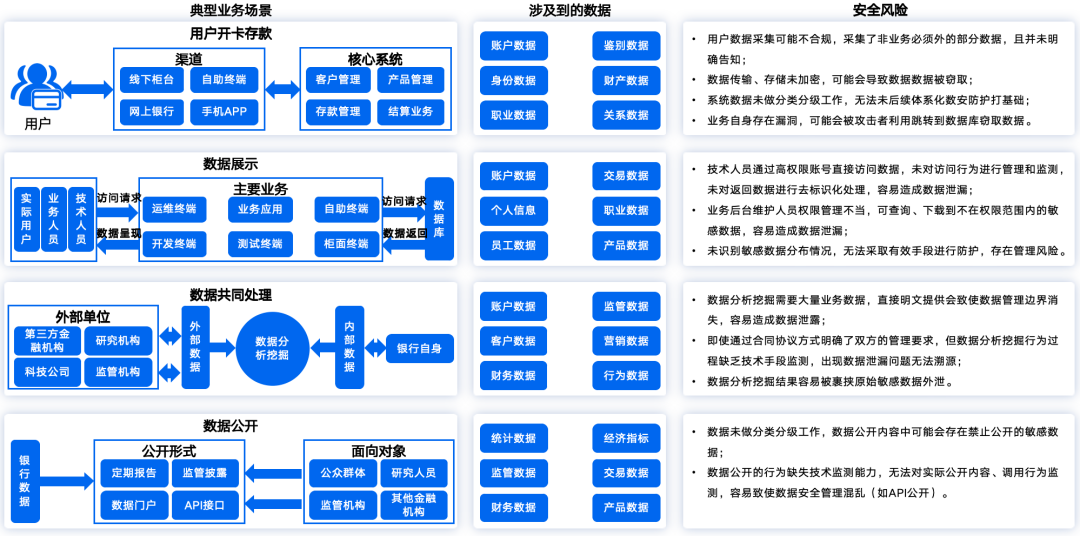

除第三方服務商處理場景外,銀行本身也存在開卡存款、數據共同處理、數據公開、數據共享、數據展示、數據跨境等數據流轉業務場景。

例如:

基于此,安恒信息認為

銀行業當前主要面臨

7大類數據安全風險挑戰

1、量大且敏感的數據資產未識別管理

銀行持有大量客戶的敏感信息及業務敏感數據,缺乏技術手段和管理手段常態化進行敏感數據資產統一盤點。

2、主體訪問數據的權限難細化管理

不同部門、角色的訪問主體都需要訪問數據支撐日常工作需求,缺乏細粒度的用戶身份認證和權限管理,難確保對的人訪問對的數據。

3、主體對數據的操作行為無管控措施

訪問主體的多樣化容易造成惡意破壞份子混雜其內,缺乏操作行為的管控,會給這些人執行批量查詢下載、刪庫等風險行為帶來便利,造成銀行數據泄漏事件發生。

4、數據被操作的行為未詳細記錄

主體對數據的操作既已發生,缺乏詳細的記錄手段對數安事件的溯源將形成難點,尤其是主體對象、時間、地點、操作、返回結果等記錄。

5、多樣化的API傳輸數據無統一管控

API正成為鏈接各業務單位和外部的橋梁,對API缺乏全局管控容易導致API濫傳數據、API異常行為無法管控、API漏洞無法及時修復等問題,最終會導致銀行數據泄漏。

6、終端網絡層的數據流轉未識別保護

訪問主體的日常操作離不開終端和網絡這兩個媒介,對終端和網絡層流轉的數據缺乏識別保護機制容易造成銀行數據泄漏。

7、統一數據安全運營體系無法落地

數據安全設備的無序疊加、制度紙面化承載,容易造成銀行數據安全整體運營工作的難推進,只能在出問題后補救,無法將數安運營思想落地數安防護全流程。

安恒信息基于多年的銀行業數據安全實踐經驗,認為銀行業數據安全技術防護應從以下幾點出發:

01

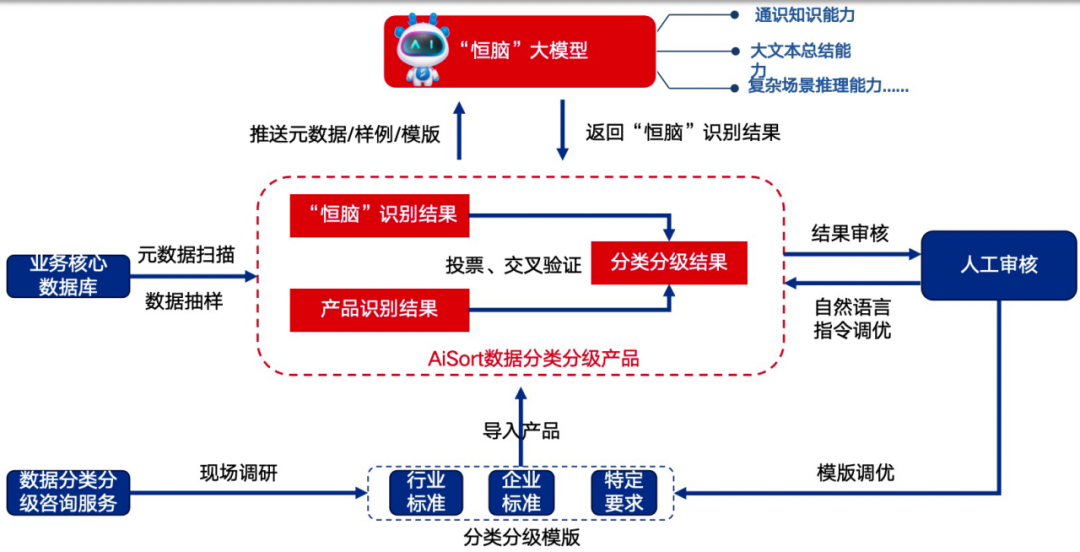

?AI+數據分類分級

圍繞敏感數據識別與分類分級,采用AI+分類分級模式,以恒腦大模型為核心,通過大模型經驗去理解數據分類分級框架,并分析數據自身元數據、表內關聯數據、數據內容等內容完成結果研判,極大提升識別率和準確率。

02

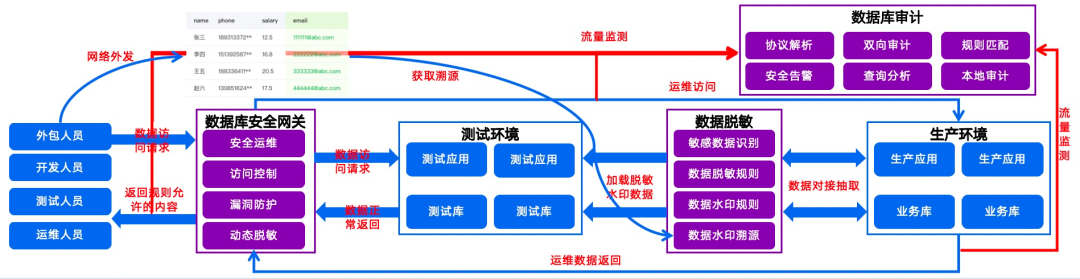

數據維護使用全環節

圍繞數據維護使用全環節,以數據脫敏為關鍵組件,抽取生產環境原始數據,匹配敏感數據脫敏策略,形成脫敏數據集(可疊加數據水印策略),將脫敏及附加水印的數據集加載到測試庫,以供訪問調用,一旦數據泄漏,可獲取該部份數據,在脫敏中進行水印溯源,找到數據泄漏源頭。

以數據庫安全網關為關鍵組件,通過動態脫敏和精細化權限控制能力,防止人員直接接觸敏感數據,特殊業務(或高危命令)需經過相關負責人審批,大幅降低技術維護人員通過高權限賬號造成數據泄露和破壞的風險。

以數據庫審計為關鍵組件,雙向審計數據庫操作日志,發生數據泄漏事件后便于快速溯源定位。

03

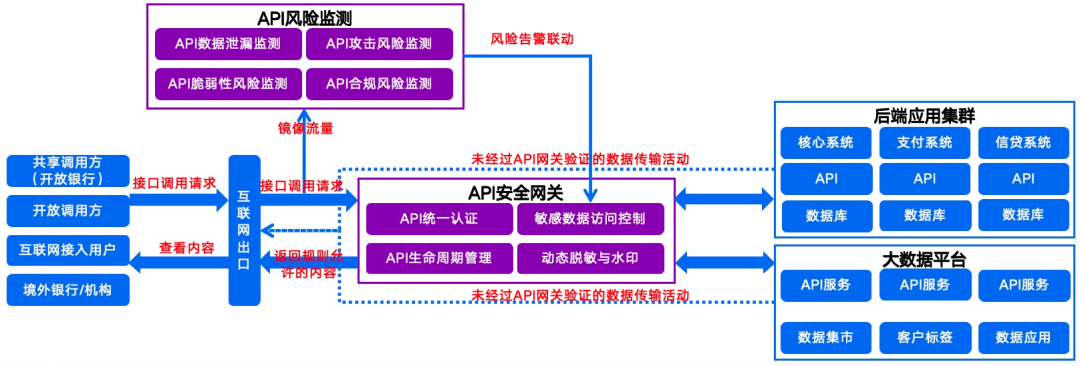

API數據調用全環節

圍繞API數據調用全環節,以API數據安全網關為關鍵組件,統一接管銀行共享、開放API,對API請求進行安全認證,確保調用方的真實性;通過對API傳輸數據的細粒度訪問控制和動態脫敏,進一步確保后端敏感數據的安全性。

以API風險監測系統為關鍵組件,實現對網絡傳輸活動中所有API資產的盤點,識別API中傳輸的敏感數據;通過檢測API自身的脆弱性風險,快速進行修復;通過對調用行為進行分析,找出異常API訪問調用行為,聯動API網關進行攔截。

04

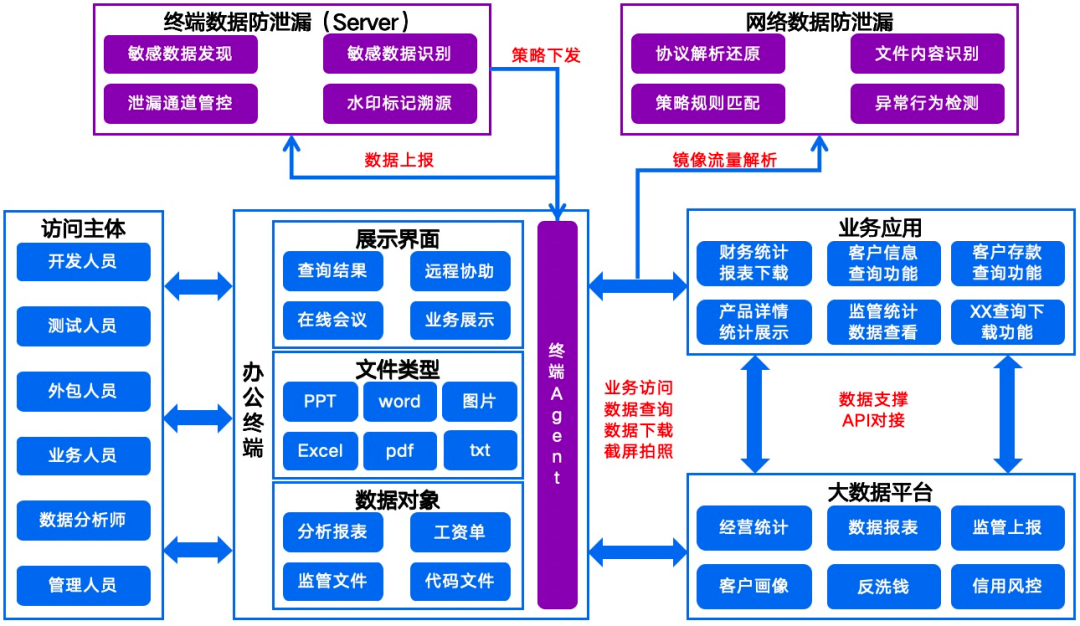

數據終端網絡流轉全環節

圍繞數據終端網絡流轉全環節,以網絡DLP為關鍵組件,采用深度內容識別引擎,識別敏感數據外發情況,自動記錄日志或提示用戶。根據預先制定的安全策略,對敏感數據的擴散范圍進行審計,對于審計出來的風險事件自動觸發異常報警或阻斷。

以終端DLP為關鍵組件,對終端全部的敏感數據資產進行盤點識別,對移動存儲拷貝、打印、網盤存儲、郵件互傳、IM應用互傳等數據訪問方式進行監控及管控,對違規外發等異常行為進行及時的阻斷、提示和告警。

05

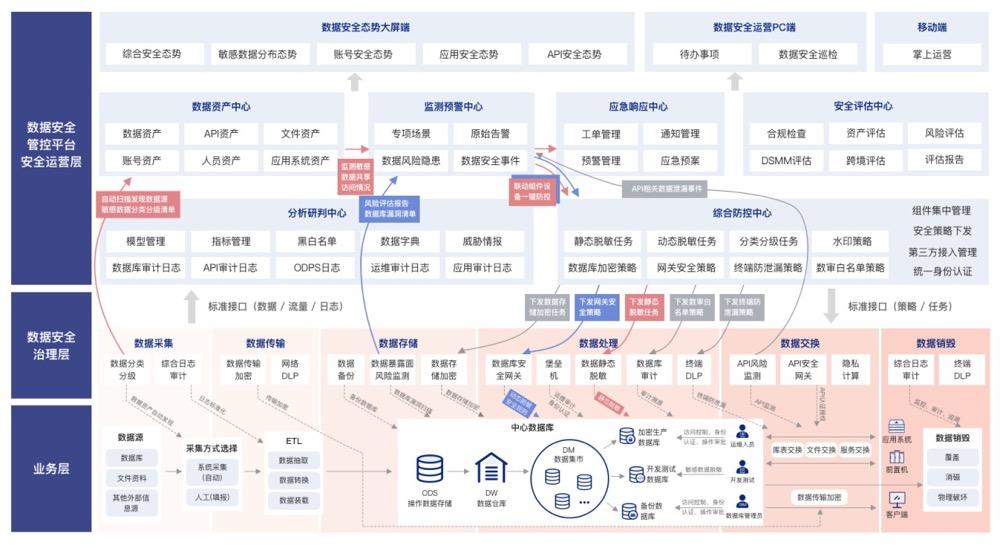

數據安全體系化運營

圍繞數據安全體系化運營,以數據安全管控平臺為關鍵,實現多維度數據資產的集中管理、數據流量日志解析和動態監控,做到全數據鏈路閉環管控,提供統一的組件安全策略配置和聯動能力,針對風險快速聯動處置,提高整體數據安全運營效能。

以數據分類分級差異化管控為目標,通過分類分級結果和各相關組件的聯動,實現數據安全風險威脅的可控、可管、可監測。

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務